BaizeSec / Bylibrary

Licence: gpl-3.0

白阁文库是白泽Sec安全团队维护的一个漏洞POC和EXP公开项目

Stars: ✭ 488

Projects that are alternatives of or similar to Bylibrary

Cve 2019 1003000 Jenkins Rce Poc

Jenkins RCE Proof-of-Concept: SECURITY-1266 / CVE-2019-1003000 (Script Security), CVE-2019-1003001 (Pipeline: Groovy), CVE-2019-1003002 (Pipeline: Declarative)

Stars: ✭ 270 (-44.67%)

Mutual labels: poc

Javadeserh2hc

Sample codes written for the Hackers to Hackers Conference magazine 2017 (H2HC).

Stars: ✭ 361 (-26.02%)

Mutual labels: poc

Cve 2017 0785

Blueborne CVE-2017-0785 Android information leak vulnerability

Stars: ✭ 428 (-12.3%)

Mutual labels: poc

Poc S

POC-T强化版本 POC-S , 用于红蓝对抗中快速验证Web应用漏洞, 对功能进行强化以及脚本进行分类添加,自带dnslog等, 平台补充来自vulhub靶机及其他开源项目的高可用POC

Stars: ✭ 285 (-41.6%)

Mutual labels: poc

Cve 2019 0708

3389远程桌面代码执行漏洞CVE-2019-0708批量检测工具(Rdpscan Bluekeep Check)

Stars: ✭ 350 (-28.28%)

Mutual labels: poc

Cve 2020 0796 Poc

PoC for triggering buffer overflow via CVE-2020-0796

Stars: ✭ 266 (-45.49%)

Mutual labels: poc

Cve 2020 0796 Rce Poc

CVE-2020-0796 Remote Code Execution POC

Stars: ✭ 359 (-26.43%)

Mutual labels: poc

Ysoserial

A proof-of-concept tool for generating payloads that exploit unsafe Java object deserialization.

Stars: ✭ 4,808 (+885.25%)

Mutual labels: poc

Cve 2018 7600

💀Proof-of-Concept for CVE-2018-7600 Drupal SA-CORE-2018-002

Stars: ✭ 330 (-32.38%)

Mutual labels: poc

Ladongo

Ladon Pentest Scanner framework 全平台LadonGo开源内网渗透扫描器框架,使用它可轻松一键批量探测C段、B段、A段存活主机、高危漏洞检测MS17010、SmbGhost,远程执行SSH/Winrm,密码爆破SMB/SSH/FTP/Mysql/Mssql/Oracle/Winrm/HttpBasic/Redis,端口扫描服务识别PortScan指纹识别/HttpBanner/HttpTitle/TcpBanner/Weblogic/Oxid多网卡主机,端口扫描服务识别PortScan。

Stars: ✭ 366 (-25%)

Mutual labels: poc

Penetration testing poc

渗透测试有关的POC、EXP、脚本、提权、小工具等---About penetration-testing python-script poc getshell csrf xss cms php-getshell domainmod-xss penetration-testing-poc csrf-webshell cobub-razor cve rce sql sql-poc poc-exp bypass oa-getshell cve-cms

Stars: ✭ 3,858 (+690.57%)

Mutual labels: poc

Commodity Injection Signatures

Commodity Injection Signatures, Malicious Inputs, XSS, HTTP Header Injection, XXE, RCE, Javascript, XSLT

Stars: ✭ 267 (-45.29%)

Mutual labels: poc

K8tools

K8工具合集(内网渗透/提权工具/远程溢出/漏洞利用/扫描工具/密码破解/免杀工具/Exploit/APT/0day/Shellcode/Payload/priviledge/BypassUAC/OverFlow/WebShell/PenTest) Web GetShell Exploit(Struts2/Zimbra/Weblogic/Tomcat/Apache/Jboss/DotNetNuke/zabbix)

Stars: ✭ 4,173 (+755.12%)

Mutual labels: poc

Vulscan

vulscan 扫描系统:最新的poc&exp漏洞扫描,redis未授权、敏感文件、java反序列化、tomcat命令执行及各种未授权扫描等...

Stars: ✭ 486 (-0.41%)

Mutual labels: poc

Drupalgeddon2

Exploit for Drupal v7.x + v8.x (Drupalgeddon 2 / CVE-2018-7600 / SA-CORE-2018-002)

Stars: ✭ 464 (-4.92%)

Mutual labels: poc

白阁文库

简介

此仓库是白泽 Sec 团队对于白阁文库的内测版:

Github访问:https://baizesec.github.io/bylibrary

服务器访问:https://wiki.bylibrary.cn

漏洞投稿邮箱:[email protected]

贡献指南

贡献文档要求

当你打算贡献某部分的内容时,你应该尽量确保

- 文档内容满足基本格式要求

- 文档的合理性以及准确性

- 文档图片以及附件的存储格式

文档存储格式

1.目前仓库只接受 Markdown 格式的贡献提交,如果有其他格式的提交请联系我们进行转换。

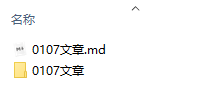

2.文章内图片存储要求:如果文章内有图片演示等,应将图片放在本地,避免使用外链。推荐使用相对路径进行图片索引链接,复制图片到与当前文档同名的文件夹下,或可直接在 MarkDown 软件中设置复制图片到指定路径,图片存储位置策略代码如下:

./${filename}

其中 ./${filename} 表示当前文件名,具体案例演示如下:

假设我有一篇名为0107文章.md 的文章,里面有若干图片,那么图片应该存储在 0107文章 这个文件夹内,提交时应当将此文件夹和 .md 文件一同提交。

示例

加入我们

如果你也想成为白阁文库开源力量的一份子,请发送简历至邮箱[email protected]。

相关说明

白阁文库文章均来自网络文章综合、团队原创以及白帽子投稿,对于有可溯来源的文章我们将会注明来源,对引用参考内容的文章,我们将会在每篇文章末标注引用参考来源。如有文章来源和参考链接更新不及时的情况,请各位及时批评指正。

关于白阁文库的文章,目前正在不断的进行更新扩充中...

Note that the project description data, including the texts, logos, images, and/or trademarks,

for each open source project belongs to its rightful owner.

If you wish to add or remove any projects, please contact us at [email protected].